안랩(대표 강석균)은 최근 상용 소프트웨어(SW)를 불법 다운로드하려는 사용자를 노린 불법 다운로드 위장 피싱 사이트에서 유포되는 악성코드를 발견했다고 13일 밝혔다.

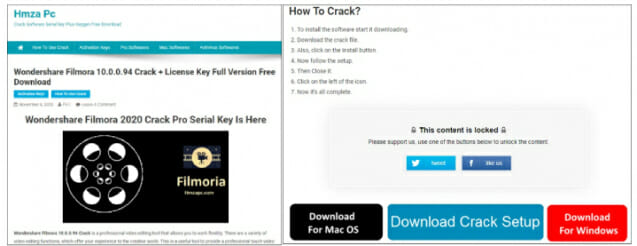

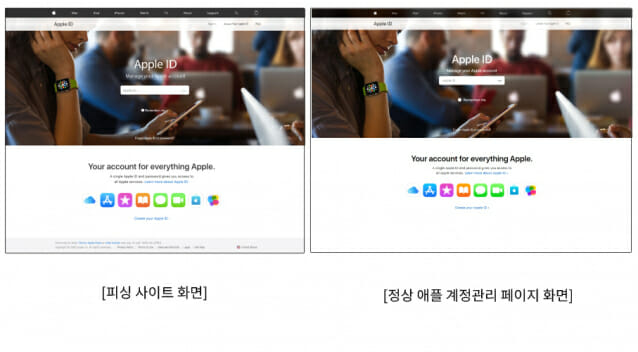

공격자는 먼저 상용 SW의 크랙 다운로드로 위장한 피싱 사이트를 제작했다. 크랙은 무단 복제나 불법 다운로드 방지 등 기술이 적용된 상용 SW를 불법으로 사용하기 위해 보호방식을 제거하는 프로그램 및 행위다.

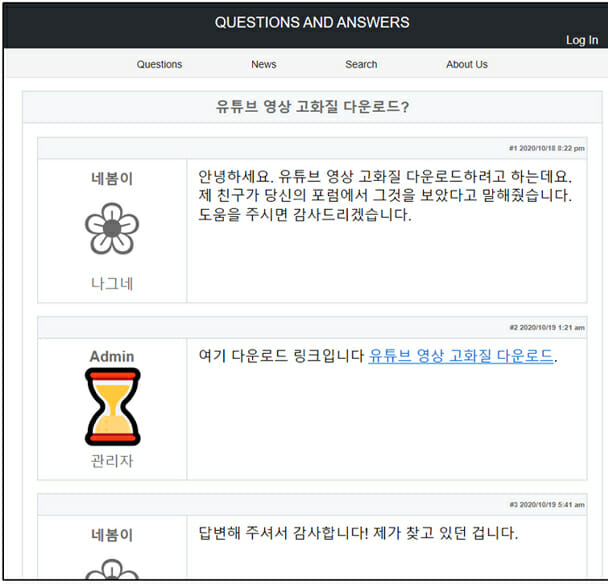

사용자가 유명 영상편집 및 그래픽 SW 제품명과 크랙 등을 불법 다운받기 위한 키워드를 합쳐 검색하면 해당 피싱 사이트가 검색결과 상단에 나타난다. 사용자가 피싱 사이트에서 다운로드 버튼을 누르면 악성 압축파일이 다운로드된다.

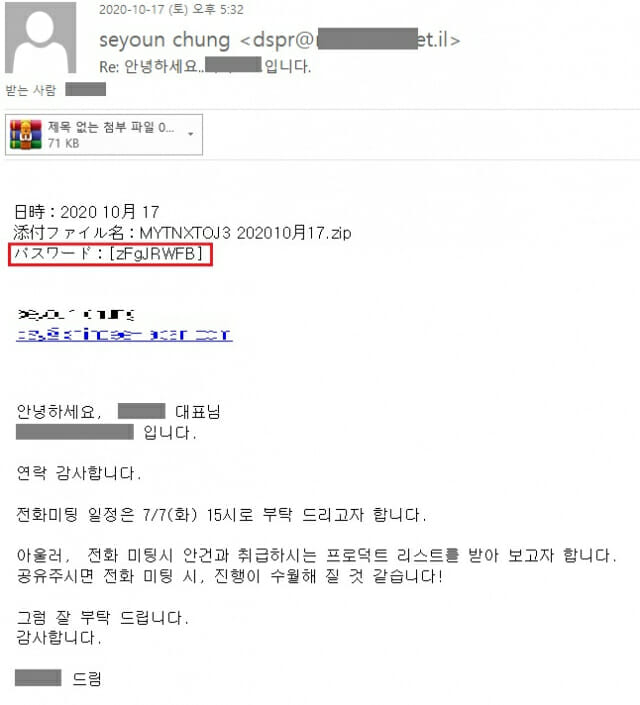

이 압축파일에는 정보유출 악성코드가 포함된 압축파일(.zip)과 텍스트(.txt) 파일들이 존재한다. 사용자가 압축파일을 푸는 과정에서 메모 패드에 적힌 비밀번호를 입력하면 사용자 PC에 정보유출 악성코드가 설치된다.

설치된 악성코드는 웹 브라우저의 패스워드 정보와 쿠키 정보, 암호화폐 지갑 정보 등을 유출한다. 현재 V3 제품군은 해당 악성코드를 진단하고 있다.

관련기사

피해를 막기 위해 안랩은 ▲정품 SW, 콘텐츠 다운로드 ▲의심되는 웹사이트 방문 자제 ▲운영체제(OS), 인터넷 브라우저, 응용프로그램, 오피스 SW 등 프로그램 최신 버전 유지 및 보안 패치 적용 ▲백신 프로그램 최신 버전 유지 및 주기적 검사 등 보안 수칙을 실행해야 한다고 당부했다.

한명욱 안랩 분석팀 주임 연구원은 “공격자들은 다양한 종류의 피싱 사이트를 제작해 악성코드를 지속적으로 배포하고 있다”며 “피해를 예방하기 위해서는 반드시 정품 SW와 콘텐츠를 이용하고, 의심되는 웹사이트는 방문을 자제하는 등 기본 보안 수칙을 지켜야 한다”고 말했다.

https://news.google.com/__i/rss/rd/articles/CBMiK2h0dHBzOi8vemRuZXQuY28ua3Ivdmlldy8_bm89MjAyMDExMTMwOTM0MTTSAQA?oc=5

2020-11-13 00:34:00Z

CBMiK2h0dHBzOi8vemRuZXQuY28ua3Ivdmlldy8_bm89MjAyMDExMTMwOTM0MTTSAQA

Tidak ada komentar:

Posting Komentar